- Traduzione

Le tecnologie di comunicazione stanno svolgendo un ruolo sempre più importante nel crescente mercato AMI. L'articolo è un'analisi completa e un confronto di quattro protocolli del livello applicativo utilizzati per la misurazione intelligente. Vengono presi in considerazione i seguenti protocolli: DLMS/COSEM, SML (Smart Message Language), nonché la mappatura MMS e SOAP IEC 61850. Il documento si concentra sull'uso di questi protocolli insieme allo stack TCP/IP. I protocolli vengono innanzitutto confrontati con criteri qualitativi, come ad esempio la possibilità di sincronizzazione temporale, ecc. Successivamente viene confrontata la dimensione del messaggio e analizzata l'efficienza della codifica.

L'AMI (Infrastruttura di misurazione avanzata) è un sistema integrato di contatori intelligenti, reti di comunicazione e sistemi di gestione dei dati, che include la comunicazione bidirezionale tra il fornitore del servizio e il consumatore.

I. Introduzione

Il numero e le dimensioni dei sistemi AMI stanno crescendo rapidamente. Sono costituiti da contatori intelligenti situati nelle case che comunicano in modo bidirezionale con il fornitore del servizio. L’introduzione di tali sistemi è principalmente associata al raggiungimento dei seguenti tre obiettivi:- Fornire ai consumatori informazioni sui loro consumi e sui costi, contribuendo così ad un uso più parsimonioso delle risorse;

- Ridistribuire l'utilizzo delle risorse da periodi di carico elevato a periodi di carico basso.

- Creazione di un'infrastruttura che possa essere prontamente utilizzata da altre applicazioni di smart grid nelle reti di distribuzione.

Questo articolo mette a confronto quattro diversi protocolli del livello applicativo per la misurazione intelligente. Questo è il protocollo SML ( Linguaggio Smart Message, bozza IEC 62056-58), DLMS/COSEM ( CEI 62056-53 E CEI 62056-62), nonché mappatura MMS e SOAP per lo standard IEC 61850.

In precedenza i protocolli di smart metering sono già stati analizzati sotto diversi punti di vista. Pertanto, il documento presenta una panoramica generale dei protocolli più comuni per la misurazione intelligente dei consumi a tutti i livelli. Nel lavoro, DLMS/COSEM viene confrontato con IEC 60870-5-104. Il documento fornisce un'analisi dettagliata del DLMS/COSEM. Questo articolo mette a confronto per la prima volta i protocolli DLMS/COSEM, SML e IEC 61850 in termini di criteri di qualità ed efficienza di codifica.

L'articolo è organizzato come segue. La seconda sezione illustra le topologie di rete comuni utilizzate nella misurazione intelligente. Specifica dove possono essere utilizzati i protocolli in questione. La terza sezione discute i criteri qualitativi rispetto ai quali i protocolli vengono analizzati e confrontati nella quarta sezione. La quinta sezione analizza la dimensione del messaggio e l'efficienza di codifica dei protocolli considerati. In conclusione, viene data una conclusione.

II. Topologia di comunicazione dei sistemi di misurazione intelligente

Per organizzare la comunicazione nei sistemi AMI vengono utilizzate diverse topologie di rete. Tuttavia, la maggior parte delle topologie può essere derivata dalla forma generale fornita in Figura 1. In questa figura, i dispositivi di misurazione del gas, dell'elettricità, dell'acqua, del calore sono collegati al cosiddetto "home gateway", attraverso il quale viene implementata un'interfaccia verso il mondo esterno. Nella maggior parte dei casi questo gateway è effettivamente integrato nel contatore di energia elettrica. Noterà che i dispositivi di misurazione del gas, dell'acqua e del calore sono speciali nel senso che sono alimentati principalmente da fonti autonome. Questa caratteristica dovrebbe essere presa in considerazione quando si scelgono i protocolli di comunicazione per la linea ( B). Il gateway (o contatore elettrico) può essere collegato al sistema di raccolta dati dal lato del fornitore di servizi o direttamente tramite una connessione Internet ( Con), o attraverso un concentratore di dati ( D E e) - Dove D di solito si tratta di una linea elettrica o di una soluzione wireless di fascia media.Figura 1 - Topologia di comunicazione per la misurazione intelligente

I protocolli del livello applicativo discussi in questo articolo possono utilizzare lo stack di protocolli TCP/IP per lo scambio di dati, quindi sono adatti per organizzare la comunicazione su una connessione Internet ( Con E e) e può essere utilizzato anche per comunicare su reti locali come Ethernet e WiFi ( UN). Inoltre, alcuni dei protocolli considerati supportano lo scambio di dati utilizzando altri protocolli di livello inferiore. DLMS/COSEM supporta UDP, HDLC, M-Bus e vari protocolli di comunicazione su linea elettrica come IEC 61334-5. SML supporta la linea seriale e le comunicazioni M-Bus. MMS e SOAP non supportano protocolli aggiuntivi di livello inferiore.

III. Criteri di qualità

Questa sezione descrive i criteri qualitativi rispetto ai quali i protocolli verranno analizzati e confrontati nella quarta sezione.A. Supporta vari tipi di informazioni

I protocolli del livello applicativo utilizzati per la misurazione intelligente possono essere confrontati rispetto al loro supporto per il trasferimento di vari tipi di informazioni. Per i sistemi AMI, di norma, sono necessarie tecnologie di comunicazione per trasferire i seguenti tipi di informazioni:- Risultati della misurazione. Naturalmente tutti i protocolli in esame supportano la trasmissione dei dati misurati (energia, potenza, tensione, volume, ecc.). Ma i protocolli possono differire nel supporto per tipi di informazioni come:

- Carica profili. Il contatore può memorizzare profili di carico ( Per esempio, con una risoluzione di 15 min.). Pertanto i protocolli devono essere in grado di trasmettere tali profili, se necessario con opportune timestamp;

- Firma digitale. I risultati delle misurazioni possono essere firmati con firme digitali per dimostrare a terzi l'integrità dei dati.

- Informazioni sulla sincronizzazione dell'orologio. La sincronizzazione dell'ora è importante per i contatori che memorizzano i profili di carico o per i contatori che cambiano rapidamente, in base a un programma, tra i registri tariffari.

- Aggiornamento del firmware. Poiché i gateway o i contatori, così come i relativi moduli di comunicazione, diventano sempre più complessi, la funzione di aggiornamento remoto del firmware sembra molto utile, consentendo di correggere errori o aggiungere nuove funzionalità.

- Informazioni sui costi. Il trasferimento delle informazioni sui costi può essere implementato in diversi modi. Nel lavoro è stata effettuata un'analisi dei vari approcci per il trasferimento delle tariffe e un confronto dei protocolli. In questo articolo non vengono analizzati i protocolli riguardanti il loro sostegno tariffario.

B. Possibilità di trasferimento dell'iniziativa

I protocolli del livello applicativo possono seguire un rigoroso principio client-server, nel qual caso la connessione o l'associazione viene stabilita solo dal client. Il server rappresenta il dispositivo che memorizza i dati del contatore (ad esempio, il contatore stesso) e il client è il dispositivo che desidera accedere a questi dati o impostare eventuali parametri nel dispositivo server.I protocolli possono anche basarsi sul principio peer-to-peer, nel qual caso le due entità tra le quali vengono trasferite le informazioni hanno pari capacità. In qualsiasi momento, un oggetto può svolgere il ruolo di client o server. Questo principio consente un utilizzo più flessibile del protocollo, poiché i dispositivi di misurazione hanno la capacità di inviare dati ad altri dispositivi senza la necessità di stabilire una connessione dal lato client.

C. Avere un modello a oggetti di interfaccia

Nei protocolli orientati al client/server, DLMS/COSEM e IEC 61850, il server contiene quello che viene chiamato un modello di oggetti di interfaccia che rappresenta il dispositivo server ( Per esempio, dispositivo di misurazione). Questo modello è costruito utilizzando un approccio orientato agli oggetti e funge da interfaccia di informazioni visibili per il cliente. Il client può recuperare il modello a oggetti dell'interfaccia in modo standardizzato utilizzando il protocollo e quindi non ha bisogno di conoscere in anticipo l'esatta struttura e funzionalità del server. In questo caso si dice che il server descrive se stesso. Da un lato, il modello a oggetti dell'interfaccia estraibile semplifica il meccanismo di scambio dei dati, nel senso che il client può essere programmato per conformarsi automaticamente a diversi modelli. D'altra parte, questo modello consolida la struttura client-server, poiché il server contiene sempre un modello a oggetti di interfaccia.D. Meccanismi di sicurezza integrati

La maggior parte dei contatori intelligenti installati richiede maggiore attenzione alla sicurezza dei sistemi AMI. Il protocollo può avere meccanismi di sicurezza integrati, come la crittografia, oppure può lasciare questa procedura a protocolli di livello inferiore, come TLS (Transport Layer Security).IV. Analisi qualitativa

A.SML

S.M.L. Linguaggio dei messaggi intelligente) è stato sviluppato come parte del progetto SyM 2 ( Contatore modulare sincrono). Il protocollo SML è ampiamente utilizzato in Germania e fa parte di un grande sforzo per standardizzare la misurazione intelligente. Finora, SML è stato utilizzato raramente al di fuori della Germania, ma la situazione potrebbe cambiare se gli sforzi per promuovere il protocollo SML come standard internazionale avranno successo. Sarà comunque utile confrontare gli standard internazionali DLMS\COSEM e IEC 61850 con il protocollo SML. Poiché tale confronto può portare a preziosi miglioramenti negli standard internazionali considerati.SML differisce da DLMS/COSEM e IEC 61850 in quanto definisce messaggi invece di definire un modello di oggetto di interfaccia e servizi per accedervi. SML utilizza un formato simile a ASN.1 per definire la struttura gerarchica dei messaggi. I messaggi sono codificati con una cifra speciale, che verrà discussa nella quinta sezione. Possono esserci due tipi di messaggi, una richiesta o una risposta. Tuttavia, un messaggio di risposta può essere inviato senza richiesta. Pertanto, SML non segue i rigidi principi di un'architettura client-server e i dispositivi di misurazione possono emettere messaggi di iniziativa.

Il formato del messaggio supporta la trasmissione dei profili di carico e delle firme digitali associate. È anche possibile trasferire una nuova immagine firmware e sincronizzare l'orologio, ma queste procedure sono descritte in altri standard ( Per esempio, ).

SML non dispone di meccanismi di sicurezza integrati oltre ai semplici campi "nome utente" e "password" nei messaggi SML. Il protocollo SSL/TLS può essere utilizzato per trasferire dati su TCP/IP.

B.DLMS/COSEM

DLMS ( Specifica della lingua del messaggio del dispositivo) e COSEM ( Specifiche complementari per la misurazione dell'energia) insieme formano il protocollo del livello applicativo DLMS/COSEM e il modello di interfaccia per le applicazioni contabili. Utilizzando il livello intermedio definito in DLMS/COSEM è possibile trasferire dati su TCP/IP e UDP/IP.DLMS/COSEM si basa su una rigorosa architettura client-server. Il server è un dispositivo di misurazione e il client è un dispositivo che accede al dispositivo di misurazione. Il client, ad esempio, può essere un gateway o un dispositivo di raccolta dati da parte del fornitore di servizi. Sono possibili anche altre possibilità, ad esempio quando il server si trova direttamente nel gateway e il client si trova dalla parte del fornitore di servizi.

Prima che possano essere scambiate informazioni contenenti misurazioni reali, deve essere stabilita una cosiddetta associazione. Questa operazione viene avviata dal client. Una volta stabilita l'associazione, il client DLMS può accedere al modello di oggetti dell'interfaccia ospitato dal server. Una volta stabilita l'associazione, il server DLMS può inviare notifiche al client senza una richiesta esplicita.

DLMS/COSEM supporta la sincronizzazione dell'orologio e la trasmissione dei profili di misurazione. Finora, DLMS/COSEM descritto in e non supporta il trasferimento di firme digitali insieme ai dati di misurazione, né supporta il download di una nuova versione del firmware. Tuttavia, questa funzionalità sarà supportata in futuro. Già ora sono disponibili gli oggetti per eseguire l'operazione di aggiornamento del firmware, descritta nel blue book della 10a edizione. Il supporto per le firme digitali è in fase di elaborazione da parte di DLMS UA.

DLMS/COSEM include servizi di autenticazione e privacy basati sulla crittografia simmetrica. Tuttavia questo protocollo non supporta TLS/SSL, che potrebbe essere utilizzato per implementare i servizi sopra espressi utilizzando una chiave asimmetrica. Il supporto alla crittografia asimmetrica è in fase di sviluppo nell'ambito del secondo gruppo di lavoro del tredicesimo comitato tecnico del CENELEC.

C.IEC 61850

La mappatura MMS e SOAP IEC 61850 non differiscono in termini di supporto dei criteri qualitativi considerati in questo documento. Pertanto tutto quanto detto di seguito varrà per entrambi i protocolli.IEC 61850 è un gruppo di standard progettati specificamente per l'uso nell'automazione delle sottostazioni. Ormai lo standard è stato ampliato per coprire la gestione di centrali idroelettriche, turbine eoliche e altre risorse energetiche distribuite. Gli standard DLMS/COSEM e ANSI C12.19 sono menzionati nel documento come standard utilizzati per la misura fiscale. La norma IEC 61850 si applica laddove non sono previsti requisiti di misura fiscale. Questa distinzione tra contabilità commerciale e altri tipi di contabilità sembra essere più politica che tecnica. Perché non esiste alcun motivo tecnico per non utilizzare lo standard IEC 61850 come protocollo di misura fiscale.

IEC 61850 funziona sugli stessi principi di architettura client/server di DLMS/COSEM. Il server contiene un modello di oggetti di interfaccia accessibile tramite servizi standardizzati. Il modo in cui questi servizi vengono trasmessi dipende dalla mappatura utilizzata (ad esempio MMS o SOAP).

Il modello di oggetto dell'interfaccia IEC 61850 è costituito da dispositivi logici (LD) liberamente collegabili. I LUN sono costituiti da uno o più nodi logici (LN). La norma IEC 61850-7-4, per la misurazione, definisce un nodo logico MMRT. Insieme ai servizi di registrazione e/o reporting, questi nodi logici possono essere utilizzati per trasmettere i profili di carico. Le firme digitali non fanno parte del nodo logico e pertanto non sono supportate. Anche il meccanismo di aggiornamento del firmware non è supportato da questo standard. Sia la mappatura MMS che quella SOAP utilizzano il protocollo SNTP per la sincronizzazione dell'ora.

Quando viene utilizzata la mappatura MMS, il server può inviare dati senza una richiesta esplicita, tramite il meccanismo di reporting IEC 61850. L'associazione, e quindi la connessione socket TCP aperta, deve essere avviata preventivamente dal client. La mappatura SOAP non supporta il reporting del server attivo.

Né le mappature MMS né quelle SOAP dispongono di meccanismi di sicurezza integrati. Questa funzionalità è lasciata al protocollo TLS/SSL, come raccomandato in .

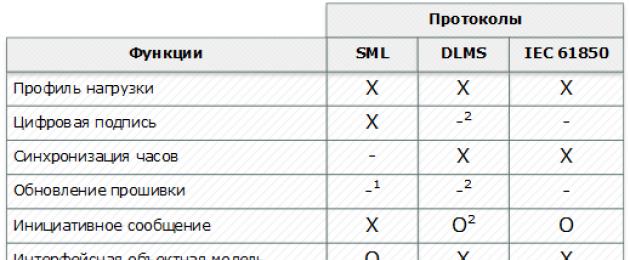

D. Confronto

La tabella 1 fornisce informazioni sul supporto di alcuni criteri di qualità per i protocolli in esame. La differenza principale tra il protocollo SML e gli altri due protocolli è che SML non si basa su un modello di oggetti di interfaccia e quindi questo protocollo non enfatizza la standardizzazione a livello funzionale. Ciò da un lato offre maggiore flessibilità nell'utilizzo del protocollo, dall'altro significa che i dettagli (ad esempio i tipi di messaggio supportati dai dispositivi) devono essere definiti in altri standard per garantire l'interoperabilità. SML è l'unico protocollo che supporta il trasferimento delle firme digitali.Tabella 1 – Confronto tra i protocolli SML, DLMS/COSEM e IEC 61850

DLMS/COSEM ha il vantaggio rispetto a SML di essere già uno standard internazionale ampiamente utilizzato in Europa. Numerosi team stanno lavorando per aggiungere le opzioni mancanti a questo standard. Il fatto che DLMS/COSEM definisca il proprio meccanismo di sicurezza non è necessariamente un vantaggio. Poiché la funzionalità relativa alla sicurezza è limitata solo all'uso della crittografia a chiave simmetrica. Se i contatori combinassero le loro misurazioni con le firme digitali, avrebbero comunque bisogno di chiavi asimmetriche e potrebbero utilizzare le stesse coppie di chiavi per SSL/TLS, se consentito.

La IEC 61850, rispetto ad altri standard, può essere applicata non solo allo smart metering, ma anche ad altre applicazioni di smart grid. Tuttavia, al momento, non c’è abbastanza interesse per rendere questo protocollo più funzionale per le applicazioni di misurazione intelligente.

V. Analisi delle prestazioni

Nella sezione precedente, i protocolli sono stati analizzati rispetto a criteri qualitativi. Questa sezione analizza l'efficacia di vari protocolli. In particolare viene considerato il numero totale di byte trasmessi da ciascun protocollo. In questo caso, confrontare i protocolli non è un compito banale perché tutti i protocolli supportano il trasferimento di diversi tipi di informazioni utilizzando diverse strutture di messaggio e diversi schemi di crittografia. Per questo motivo nel paragrafo successivo per il confronto dei protocolli è stata scelta un'operazione, ovvero l'accesso alle letture istantanee, seguita da un paragrafo sui diversi schemi di crittografia.A. Accesso alle letture istantanee

Ottenere i valori misurati istantanei è un’operazione fondamentale supportata da tutti i protocolli. Per questo motivo è stata scelta questa operazione come base di confronto.Per prima cosa descriveremo il meccanismo per ottenere le letture dai dispositivi di misurazione per ciascun protocollo, quindi confronteremo le dimensioni dei loro messaggi. I quattro protocolli in questione utilizzano le seguenti modalità per accedere alle letture istantanee:

- SML definisce un messaggio di tipo GetList per recuperare i valori misurati istantanei. Il messaggio di richiesta contiene i nomi dei parametri o degli elenchi di parametri da leggere. La risposta contiene l'elenco di valori richiesto. Verranno analizzati due scenari:

- Il contatore o gateway SML viene predisposto con una lista di parametri da leggere insieme. Pertanto, per ottenere tutti i parametri/valori associati al nome di una lista, sarà sufficiente inviare al server il nome di questa lista.

- Il contatore o gateway non è preparametrizzato e necessita di richieste esplicite per ottenere le letture desiderate.

- DLMS/COSEM definisce un servizio GET per ottenere valori di lettura istantanea. La Get-Request può contenere un elenco dei cosiddetti descrittori di attributi COSEM che definiscono in modo univoco gli esatti parametri da leggere. La risposta, in questo caso, contiene un elenco di valori dei parametri, senza ripetizione, del descrittore associato.

- La norma IEC 61850 offre servizi per la gestione e l'accesso ai cosiddetti set di dati. Pertanto, un set di dati contenente un numero arbitrario di punti dati può essere creato dinamicamente. Successivamente, il set di dati può essere recuperato, in modo abbastanza efficiente, utilizzando il servizio GetDataSetValue.

Per SML, la dimensione della SDU TCP dei messaggi di richiesta e di risposta viene calcolata come segue:

SML Req = SML TP V 1 + OpenReq + GetListReq + CloseReq + StuffedBits

Ris SML = SML TP V 1 + OpenRes + GetListRes + CloseRes + StuffedBits

SML può potenzialmente essere utilizzato con vari schemi di codifica, ma in pratica viene utilizzata solo la codifica binaria SML. Per uno script senza parametri preparametrizzati, la dimensione del GetListReqPDU in byte da inviare X i valori, utilizzando la codifica binaria SML, possono essere calcolati come segue:

LMS richiesto = 16 + 28 + 30x + 19 + 0

Ris. SML = 16 + 27 + 45x + 19 + 0

Le seguenti equazioni sono valide per uno scenario con parametri preparatimetrizzati:

LMS richiesto = 16 + 28 + 30 + 19 + 0

Ris. SML = 16 + 27 + (26 + 19x) + 19 + 0

Composizione e dimensione del TCP SDU DLMS/COSEM, in transito X valori è descritto dalle seguenti equazioni:

Richiesta DLMS = Wrapper TCP + GetReqWithList = 8 + (4 + 11x)

Ris. DLMS = Wrapper TCP + GetResWithList = 8 + (4 + 6x)

Composizione e dimensioni degli MMS TCP SDU:

MMS Req = RFC 1006 e ISO 8073 + Sessione ISO 8327 + Presentazione ISO + MMS GetListReqPDU = 7 + 4 + 9 + 44

Ris MMS = RFC 1006 e ISO 8073 + Sessione ISO 8327 + Presentazione ISO + MMS GetListResPDU = 7 + 4 + 9 + (10 + 6x)

Composizione e dimensione del TCP SDU SOAP:

Richiesta SOAP = Intestazione SOAP + Richiesta SOAP XML = 197 + 236

Ris. SOAP = Intestazione SOAP + Ris. SOAP XML = 113 + (175 + 32x)

Vengono fornite le dimensioni dei messaggi risultanti Tavolo 2. Inoltre, la dimensione del messaggio di risposta viene mostrata come grafico in figura 2. Questa figura mostra che DLMS e MMS sono i protocolli più efficienti in termini di dimensione dei messaggi. Tuttavia, tieni presente che DLMS e IEC 61850 richiedono un'associazione per poter scambiare messaggi. Nel protocollo SML non è richiesta un'associazione. In questi calcoli non sono state prese in considerazione le spese generali legate alla costituzione di un'associazione. Tuttavia, possono essere trascurati se l’associazione viene costituita una volta e mantenuta per un lungo periodo di tempo.

Tabella 2 - Dimensione del campo dati TCP in byte in funzione del numero di valori richiesti (x).

Figura 2 – Dimensione del messaggio di risposta

B. Confronto delle codifiche binarie

Tutti i protocolli, MMS, DLMS/COSEM e SML utilizzano la codifica binaria byte per byte per codificare i propri messaggi. Questa sezione confronta direttamente le codifiche.Il protocollo MMS utilizza la codifica ASN.1 BER per codificare i messaggi. Anche DLMS/COSEM utilizza la codifica BER per i messaggi di associazione, tuttavia, una volta stabilita un'associazione, vengono utilizzate regole di codifica speciali, le cosiddette A-XDR, definite in . Le regole A-XDR sono state progettate per ridurre la quantità di informazioni rispetto a BER e sono applicabili solo alla codifica di un sottoinsieme di ASN.1. Il protocollo SML, a sua volta, definisce anche nuove regole di codifica chiamate SML Binary Encoding. L'obiettivo è lo stesso di A-XDR: ridurre la dimensione del messaggio rispetto a BER. Quando si utilizza la codifica BER, di solito è necessario un byte per il campo responsabile del tipo di valore e un byte per il campo contenente informazioni sulla lunghezza del valore codificato. Nel caso della codifica binaria SML, quando possibile, il tipo e la lunghezza sono codificati in un byte. In A-XDR, i campi del tipo di valore e della lunghezza vengono generalmente omessi ove possibile.

Le tre codifiche binarie discusse vengono confrontate codificando il messaggio di risposta MMS GetDataValues. La tabella 3 elenca il numero di byte richiesti per codificare i vari componenti di un messaggio MMS.

Tabella 3 - Confronto delle lunghezze dei messaggi per diverse codifiche (in byte)

Come si può vedere dalla Tabella 3, A-XDR richiede il minor numero di byte per codificare un pacchetto. A-XDR codifica con la stessa efficienza di BER e in alcuni casi, con l'eccezione di campi aggiuntivi non selezionati, anche meglio. La codifica binaria SML non codifica con il numero più piccolo di byte in tutti i casi. Questo perché i tag nella selezione sono codificati con almeno due byte. Tutta l'"efficienza" della codifica binaria A-XDR e SML deriva dai campi tipo e lunghezza. I valori effettivi sono codificati con un numero uguale di byte.

VI. Conclusione

In questo lavoro sono stati identificati i criteri di qualità più significativi per un protocollo del livello applicativo utilizzato per la misurazione intelligente. Il confronto tra i protocolli DLMS/COSEM, SML e IEC 61850 ha dimostrato che non esiste un singolo protocollo migliore sotto tutti gli aspetti. L'analisi e il confronto delle dimensioni dei messaggi hanno dimostrato che DLMS e MMS IEC 61850 sono nettamente superiori a tutti gli altri. Sia DLMS/COSEM che SML utilizzano codifiche speciali per una codifica più efficiente rispetto a BER, tuttavia la codifica binaria SML presenta svantaggi significativi durante la codifica dei tag di selezione degli elementi ASN.1. A-XDR fa un buon lavoro nel ridurre il sovraccarico causato dai campi di tipo e lunghezza.In futuro sarebbe interessante fare un confronto simile anche per protocolli promettenti come ZigBee Smart Energy 2.0 e ANSI C12.19.

Bibliografia

- E. Commissione, “M/441 EN, mandato di standardizzazione a CEN, CENELEC ed ETSI nel campo degli strumenti di misura per lo sviluppo di un'architettura aperta per contatori di servizi pubblici che comprenda protocolli di comunicazione che consentano l'interoperabilità”, Mar. 2009.

- NIST, “Quadro NIST e tabella di marcia per gli standard di interoperabilità delle reti intelligenti, versione 1.0”, 2010.

- DKE, “Die deutsche normungsroadmap E-Energy/Smart grid”, aprile 2010.

- Gruppo S. P., “Linguaggio dei messaggi intelligenti (SML) v. 1:03", dicembre 2008.

- "IEC 62056-53 - Scambio di dati per la lettura dei contatori, le tariffe e il controllo del carico - parte 53: Livello di applicazione COSEM", 2006.

- "IEC 62056-62 - Scambio di dati per la lettura dei contatori, le tariffe e il controllo del carico - parte 62: Classi di interfaccia", 2006.

- “IEC 61850-8-1 ed1.0 - reti e sistemi di comunicazione nelle sottostazioni - parte 8-1: Mappatura specifica del servizio di comunicazione (SCSM) - mappature a MMS (ISO 9506-1 e ISO 9506-2) e a ISO/IEC 8802-3", maggio 2004.

- "IEC 61400-25-4 ed1.0 - turbine eoliche - parte 25-4: Comunicazioni per il monitoraggio e il controllo degli impianti eolici - mappatura al profilo di comunicazione", 2008.

- K. D. Craemer e G. Deconinck, “Analisi degli standard di comunicazione all’avanguardia per la misurazione intelligente”, Leuven, 2010.

- S. Mohagheghi, J. Stoupis, Z. Wang, Z. Li e H. Kazemzadeh, "Architettura di risposta alla domanda: integrazione nel sistema di gestione della distribuzione", in Smart Grid Communications (SmartGridComm), 2010 Prima conferenza internazionale IEEE, 2010 , pag. 501–506.

- A. Zaballos, A. Vallejo, M. Majoral e J. Selga, "Indagine e confronto delle prestazioni di AMR rispetto agli standard PLC", Power Delivery, IEEE Transactions on, vol. 24, n. 2, pagg. 604–613, 2009.

- T. Otani, “Una valutazione primaria per l’applicabilità della norma IEC 62056 a una rete elettrica di nuova generazione”, in Smart Grid Communications (Smart-GridComm), Prima conferenza internazionale IEEE del 2010, 2010, pp. 67–72.

- S. Feuerhahn, M. Zillgith e C. Wittwer, "Comunicazione standardizzata dei prezzi in base al tempo di utilizzo per la gestione intelligente dell'energia nella rete di distribuzione", in VDE Kongress 2010 - E-Mobility, Lipsia, Germania, nov. 2010.

- SyMProjectGroup, "SyM - specifiche generali per contatori modulari sincroni", ottobre 2019. 2009.

- VDE, "Lastenheft MUC - Comunicazione multiutility, versione 1.0", maggio 2009.

- "IEC 62056-47 - Scambio di dati per la lettura dei contatori, le tariffe e il controllo del carico - parte 47: Livelli di trasporto COSEM per reti IPv4", 2006.

- "IEC 61850-7-410 ed1.0 - reti e sistemi di comunicazione per l'automazione dei servizi energetici - parte 7-410: Centrali idroelettriche - comunicazione per il monitoraggio e il controllo", agosto 2019. 2007.

- "IEC 61400-25-2 ed1.0 - turbine eoliche - parte 25-2: Comunicazioni per il monitoraggio e il controllo degli impianti eolici - modelli informativi", Dec. 2006.

- "IEC 61850-7-420 ed1.0 - reti e sistemi di comunicazione per l'automazione dei servizi energetici - parte 7-420: Struttura di comunicazione di base - nodi logici delle risorse energetiche distribuite", ottobre 2019. 2009.

- "IEC/TS 62351-1 ed1.0 - gestione dei sistemi energetici e scambio di informazioni associate - sicurezza dei dati e delle comunicazioni - parte 1: sicurezza delle reti e dei sistemi di comunicazione - introduzione alle questioni di sicurezza", maggio 2007.

- "openMUC - piattaforma software per gateway energetici",

Eccolo: Protocollo MMS-1000 contro l'HIV/AIDS e altre malattie:

♦ Prendi 3 gocce di MMS attivato, aggiungi succo o acqua e prendi una volta ogni ora, 8 ore consecutive ogni giorno per 3 settimane.

♦ È meglio iniziare con 1 o 2 gocce all'ora, nelle prime ore,

♦ Per una persona molto malata, è meglio iniziare con mezza goccia ogni ora, per le prime ore.

♦ Aumentare il numero di gocce all'ora in base alla tolleranza del paziente, ma non superare mai le 3 gocce all'ora.

♦ Se si verificano vomito o diarrea, interrompere le dosi orarie finché non scompaiono, quindi ricominciare con una dose inferiore.

♦ Se si verifica nausea, ridurre immediatamente la dose, ma non interrompere l'assunzione dell'MMS finché la nausea è tollerabile.

Potete dosare la vostra dose di MMS in due modi. Assicurati di farlo in una tazza o un bicchiere pulito e asciutto.

1. Utilizzare una soluzione di acido citrico al 50% e aggiungere una goccia per ogni goccia di MMS. Fai una piccola chiacchierata, attendi 20 secondi, aggiungi mezza tazza di acqua o succo (che non contiene vitamina C supplementare ma può essere utilizzata vitamina C naturale) e bevilo.

2. Utilizzare una soluzione di acido citrico al 10% (o succo di limone o lime) e aggiungerne 5 gocce ad ogni goccia di MMS. Agitalo un po', attendi tre minuti, aggiungi un quarto di tazza d'acqua o succo (che non contiene vitamina C supplementare, ma è possibile utilizzare vitamina C naturale) e bevilo.

Non utilizzare il succo d'arancia. La maggior parte dei succhi dovrebbero andare bene purché non contengano vitamina C. Anche l'acqua tonica va bene. Il succo d'arancia e l'aggiunta di vitamina C impediscono all'MMS di funzionare.

Se non hai il succo o semplicemente non vuoi usarlo, usa invece un bicchiere pieno d'acqua (8 once). Quindi non dovresti sentire il gusto.

Protocollo MMS 1000 contro l'HIV/AIDS

Questo protocollo è valido per tutti i casi di HIV/AIDS e molte altre malattie per le quali attualmente non esiste alcuna minaccia per la vita di una persona e quando mancano ancora settimane o mesi, ma alla fine la malattia diventerà pericolosa per la vita.

Il Protocollo MMS-1000 è anche un trattamento super purificante, forse il più efficace fino ad oggi. Le persone che hanno eseguito la procedura sono diventate sane e per la maggior parte felici. Devi essere qui ad Afriou per vederlo. Una volta completato il Protocollo 1000, le persone ottengono una salute brillante. Non credo che si possa trovare un medico che possa dire di non essere sano e, secondo me, le persone sane spesso sono felici. Mi piacerebbe davvero che tu potessi vederlo. Il risultato di queste persone supera di gran lunga i risultati di qualsiasi programma di disintossicazione o digiuno che ho visto. 800 sono guariti fino ad oggi in un solo test, più molti altri in tutto il mondo. Molti sono stati testati negli ospedali locali e sono tutti sani.

Nella precedente pubblicazione abbiamo considerato uno dei protocolli di comunicazione importanti e più discussi descritti dallo standard IEC 61850 - il protocollo GOOSE - progettato per trasferire, innanzitutto, segnali discreti tra dispositivi di protezione relè e automazione (RPA) in forma digitale. Oltre a GOOSE, lo standard descrive altri due protocolli di trasferimento dati:

- MMS (Manufacturing Message Specifica) è un protocollo di trasferimento dati che utilizza la tecnologia client-server.

- SV (IEC 61850-9-2) - Protocollo per la trasmissione dei valori istantanei di corrente e tensione da trasformatori di misura

In questa pubblicazione considereremo il protocollo MMS e le problematiche della sua applicazione nei sistemi di protezione a relè.

A rigor di termini, lo standard IEC 61850 non descrive il protocollo MMS. Il capitolo IEC 61850-8-1 descrive solo l'assegnazione dei servizi dati descritti nella IEC 61850 al protocollo MMS descritto nella ISO/IEC 9506. Per comprendere meglio cosa significa, è necessario dare uno sguardo più da vicino a come IEC 61850 descrive i servizi di comunicazione astratta e il motivo per cui viene realizzato.

Servizi di dati astratti

Una delle idee principali alla base della norma IEC 61850 è la sua persistenza nel tempo. Per garantire ciò, i capitoli della norma descrivono in sequenza dapprima le questioni concettuali della trasmissione dei dati all'interno e tra impianti elettrici, poi viene descritta la cosiddetta "interfaccia di comunicazione astratta" e solo nella fase finale l'assegnazione di modelli astratti ai protocolli di trasmissione dati. Pertanto, le questioni concettuali e i modelli astratti sono indipendenti dalle tecnologie di trasmissione dei dati utilizzate (canali via cavo, ottici o radio), pertanto non richiederanno revisioni causate dai progressi nel campo delle tecnologie di trasmissione dei dati.

L'interfaccia di comunicazione astratta descritta dalla norma IEC 61850-7-2 include sia una descrizione dei modelli di dispositivo (ovvero standardizza i concetti di "dispositivo logico", "nodo logico", "blocco di controllo", ecc.) sia una descrizione di dati dei servizi di trasmissione. Di uno di questi servizi - SendGOOSEMessage - abbiamo considerato la sua assegnazione al protocollo Ethernet in una precedente pubblicazione. Oltre al servizio specificato, il capitolo 7-2 descrive più di 60 servizi che standardizzano la procedura per stabilire la comunicazione tra il client e il server (Associate, Abort, Release), leggendo il modello di informazioni (GetServerDirectory, GetLogicalDeviceDirectory, GetLogicalNodeDirectory), leggendo valori delle variabili (GetAllDataValues, GetDataValues, ecc. .d.), trasferendo i valori delle variabili sotto forma di report (Report) e altri. Il trasferimento dei dati nei servizi elencati avviene utilizzando la tecnologia "client-server". Ad esempio, in questo caso, un dispositivo di protezione relè può fungere da server e un sistema SCADA può fungere da client. I servizi di lettura del modello informativo consentono al client di leggere il modello informativo completo dal dispositivo, ovvero di ricreare un albero da dispositivi logici, nodi logici, elementi di dati e attributi. In questo caso, il cliente riceverà una descrizione semantica completa dei dati e della loro struttura. I servizi per la lettura dei valori delle variabili consentono di leggere i valori effettivi degli attributi dei dati, ad esempio utilizzando il metodo del polling periodico. Il servizio di reportistica consente di configurare l'invio di determinati dati al verificarsi di determinate condizioni. Una variazione di tale condizione potrebbe essere un cambiamento di un tipo o di un altro, associato a uno o più elementi del set di dati. Per implementare i modelli astratti di trasferimento dati descritti, lo standard IEC 61850 descrive l'assegnazione di modelli astratti a un protocollo specifico. Per i servizi in esame tale protocollo è l'MMS, descritto dallo standard ISO/IEC 9506.

Storia dell'MMS

Nel 1980 è stato sviluppato il protocollo MMS (Manufacturing Message Specifica) per l'automazione della produzione automobilistica da parte della General Motors. Tuttavia, il protocollo si diffuse solo dopo essere stato significativamente rivisto da Boeing, dopo di che si diffuse nell'industria automobilistica e aerospaziale e iniziò ad essere utilizzato attivamente dai produttori di controllori logici programmabili (Siemens, Schneider, Daimler, ABB). Nel 1990, l'MMS è stato standardizzato come ISO/IEC 9506. Oggi esiste una seconda edizione di questo standard del 2003.

I compiti risolti durante lo sviluppo del protocollo MMS erano generalmente simili a quelli risolti dallo standard IEC 61850:

- Fornire una procedura standard per il trasferimento di dati da controller di vario tipo, indipendentemente dal produttore.

- La lettura e la scrittura dei dati devono essere eseguite utilizzando messaggi standard.

Attività MMS

L'MMS definisce:

- un insieme di oggetti standard su cui vengono eseguite operazioni che devono esistere nel dispositivo (ad esempio: lettura e scrittura di variabili, segnalazione di eventi, ecc.),

- un insieme di messaggi standard scambiati tra il client e il server per le operazioni di gestione,

- un insieme di regole per codificare questi messaggi (ovvero, come valori e parametri vengono assegnati a bit e byte quando inoltrati),

- un insieme di protocolli (regole di scambio di messaggi tra dispositivi).

Pertanto, MMS non definisce i servizi applicativi che, come abbiamo già visto, sono definiti dallo standard IEC 61850. Inoltre, il protocollo MMS non è di per sé un protocollo di comunicazione, definisce solo i messaggi che devono essere trasmessi su un determinato rete. MMS utilizza lo stack TCP/IP come protocollo di comunicazione. La struttura generale dell'applicazione del protocollo MMS per l'implementazione dei servizi di trasferimento dati secondo IEC 61850 è mostrata in fig. 1.

Come accennato in precedenza, il sistema scelto, a prima vista piuttosto complesso, consente in definitiva, da un lato, di garantire l'immutabilità dei modelli astratti (e, di conseguenza, l'immutabilità della norma e dei suoi requisiti), dall'altro di utilizzare moderne tecnologie di comunicazione basate sul protocollo IP. Va tuttavia notato che a causa dell'elevato numero di assegnazioni il protocollo MMS è relativamente lento (ad esempio rispetto a GOOSE) e quindi non è pratico per applicazioni in tempo reale.

Esecuzione di applicazioni di raccolta dati

Lo scopo principale del protocollo MMS è l'implementazione delle funzioni APCS, ovvero la raccolta di dati di telesegnalazione e telemetria e la trasmissione di comandi di telecontrollo.

Come accennato in precedenza, ai fini della raccolta delle informazioni, il protocollo MMS prevede due opzioni principali:

- raccogliere dati utilizzando il polling periodico del/i server da parte del client;

- trasferimento di dati al client da parte del server sotto forma di report (sporadicamente);

Entrambi questi metodi sono richiesti durante la regolazione e il funzionamento del sistema APCS, per determinare le aree della loro applicazione, considereremo più in dettaglio i meccanismi di funzionamento di ciascuno (vedere Fig. 2).

Raccolta dei dati interrogando periodicamente il server da parte del client

Nella prima fase viene stabilita una connessione tra i dispositivi client e server (il servizio “Associazione”). La connessione viene avviata dal client, indirizzando il server tramite il suo indirizzo IP.

Nella fase successiva il client richiede determinati dati al server e riceve una risposta dal server con i dati richiesti. Ad esempio, dopo aver stabilito una connessione, un client può interrogare il server per il suo modello di informazioni utilizzando i servizi GetServerDirectory, GetLogicalDeviceDirectory, GetLogicalNodeDirectory. In questo caso le richieste verranno effettuate in sequenza:

Dopo una richiesta GetServerDirectory, il server restituirà un elenco di dispositivi logici disponibili,

Dopo una richiesta GetLogicalDeviceDirectory separata per ciascun dispositivo logico, il server restituirà un elenco di nodi logici in ciascuno dei dispositivi logici,

Una query GetLogicalNodeDirectory per ogni singolo nodo logico restituisce i relativi oggetti e attributi di dati.

Di conseguenza, il client considera e ricrea il modello informativo completo del dispositivo server. In questo caso i valori effettivi degli attributi non verranno ancora letti, ovvero l'"albero" letto conterrà solo i nomi dei dispositivi logici, dei nodi logici, degli oggetti dati e degli attributi, ma senza i loro valori.

Il terzo passo potrebbe essere quello di leggere i valori effettivi di tutti gli attributi dei dati. In questo caso è possibile leggere tutti gli attributi utilizzando il servizio GetAllDataValues oppure solo singoli attributi utilizzando il servizio GetDataValues.

Al termine della terza fase, il client ricreerà completamente il modello informativo del server con tutti i valori degli attributi dei dati. Va notato che questa procedura prevede lo scambio di quantità sufficientemente grandi di informazioni con un numero elevato di richieste e risposte, a seconda del numero di dispositivi logici, nodi logici e del numero di oggetti dati implementati dal server. Ciò comporta anche un carico piuttosto elevato sull'hardware del dispositivo. Queste fasi possono essere eseguite nella fase di realizzazione di un sistema SCADA, in modo che il cliente, dopo aver letto il modello informativo, possa accedere ai dati sul server. Tuttavia, durante l'ulteriore funzionamento del sistema, non è richiesta la lettura regolare del modello informativo. Così come non è opportuno leggere costantemente i valori degli attributi con il metodo dell'interrogazione regolare. È invece possibile utilizzare il servizio Report.

Trasferimento dei dati al client tramite il server sotto forma di report

La norma IEC 61850 definisce due tipi di report: report bufferizzati e report non bufferizzati. La differenza principale tra un report bufferizzato e uno non bufferizzato è che quando si utilizza il primo, le informazioni generate verranno consegnate al client anche se, nel momento in cui il server è pronto per emettere il report, non esiste alcuna connessione tra di esso e il client (ad esempio, il canale di comunicazione corrispondente era interrotto). Tutte le informazioni generate vengono accumulate nella memoria del dispositivo e il loro trasferimento verrà eseguito non appena verrà ripristinata la connessione tra i due dispositivi. L'unica limitazione è la quantità di memoria del server allocata per l'archiviazione dei report: se durante il periodo in cui non c'era connessione si sono verificati abbastanza eventi che hanno causato la generazione di un numero elevato di report, il cui volume totale superava la quantità consentita di memoria del server , alcune informazioni potrebbero comunque andare perse e i nuovi report generati "spiazzeranno" i dati precedentemente generati dal buffer (tuttavia, in questo caso, il server, utilizzando un attributo speciale del blocco di controllo, segnalerà al client che un buffer overflow si è verificato e i dati potrebbero andare persi). Se esiste una connessione tra il client e il server, sia quando si utilizza un report bufferizzato che quando si utilizza un report non bufferizzato, il trasferimento dei dati all'indirizzo del client può essere immediato al verificarsi di determinati eventi nel sistema (a condizione che l'ora intervallo per il quale vengono registrati gli eventi è uguale a zero).

La seconda cosa da notare è che quando si tratta di report, non si intende controllare tutti gli oggetti e gli attributi dei dati del modello informativo del server, ma solo quelli che ci interessano, combinati nei cosiddetti "set di dati".

Il terzo punto importante: utilizzando un report bufferizzato/non bufferizzato, è possibile configurare il server non solo per trasferire l'intero set di dati controllato, ma anche per trasferire solo quegli oggetti dati/attributi con cui si verificano eventi di un certo tipo all'interno di un utente -intervallo di tempo definito.

Per fare ciò, nella struttura del blocco di controllo per la trasmissione dei report tamponati/non tamponati, è possibile specificare categorie di eventi, il cui verificarsi deve essere controllato e, in base ai quali, solo quegli oggetti dati / gli attributi interessati da questi eventi verranno inclusi nel rapporto. Sono previste le seguenti categorie di eventi:

- modifica dei dati (dchg). Quando questa opzione è impostata, nel report verranno inclusi solo gli attributi di dati i cui valori sono cambiati o solo gli oggetti di dati i cui valori di attributo sono cambiati.

- cambiamento degli attributi di qualità (qchg). Quando questa opzione è impostata, nel report verranno inclusi solo gli attributi di qualità i cui valori sono cambiati o solo gli oggetti dati i cui attributi di qualità sono cambiati.

- aggiornamento dei dati (dupd). Quando questa opzione è impostata, nel report verranno inclusi solo gli attributi di dati i cui valori sono stati aggiornati o solo gli oggetti di dati i cui valori di attributo sono stati aggiornati. Un aggiornamento significa, ad esempio, il calcolo periodico di una o un'altra componente armonica e la registrazione del suo nuovo valore nel corrispondente attributo dei dati. Tuttavia, anche se il valore calcolato non è cambiato nel nuovo periodo, l'oggetto dati o l'attributo dati corrispondente viene incluso nel report.

Come già accennato in precedenza, è anche possibile configurare il report per trasferire l'intero set di dati controllato. Tale trasferimento può essere effettuato sia su iniziativa del server (condizione di integrità), sia su iniziativa del client (interrogazione generale). Se la generazione dei dati in base alla condizione di integrità è abilitata, l'utente deve anche specificare il periodo di generazione dei dati da parte del server. Se la generazione dei dati tramite la condizione di interrogazione generale è abilitata, il server genererà un report con tutti gli elementi del set di dati alla ricezione del comando corrispondente dal client.

Analisi comparativa della raccolta dei dati mediante indagini periodiche e sotto forma di report

Il meccanismo di reporting presenta importanti vantaggi rispetto al metodo di polling periodico: il carico sulla rete informatica è significativamente ridotto, il carico sul processore del dispositivo server e del dispositivo client è ridotto e la consegna rapida dei messaggi sugli eventi che si verificano nel sistema è assicurato. Tuttavia, è importante notare che tutti i vantaggi derivanti dall'utilizzo di report bufferizzati e non bufferizzati possono essere ottenuti solo se configurati correttamente, il che, a sua volta, richiede qualifiche sufficientemente elevate e una vasta esperienza da parte del personale che esegue la configurazione dell'apparecchiatura.

Altri servizi

Oltre ai servizi descritti, il protocollo MMS supporta anche modelli di controllo delle apparecchiature, generazione e trasmissione di registri di eventi e trasferimento di file, che consente di trasferire, ad esempio, file di forme d'onda di allarme. Questi servizi richiedono una considerazione separata.

conclusioni

Il protocollo MMS è uno dei protocolli ai quali possono essere assegnati i servizi astratti descritti nella norma IEC 61850-7-2. Allo stesso tempo, l’emergere di nuovi protocolli non influenzerà i modelli descritti dallo standard, garantendo così che lo standard rimanga invariato nel tempo.

Il capitolo IEC 61850-8-1 viene utilizzato per assegnare modelli e servizi al protocollo MMS.

Il protocollo MMS fornisce vari meccanismi per la lettura dei dati dai dispositivi, inclusa la lettura dei dati su richiesta e la trasmissione dei dati sotto forma di report dal server al client. A seconda del compito da risolvere, è necessario selezionare il meccanismo di trasmissione dei dati corretto ed eseguire la relativa configurazione, che consentirà di applicare efficacemente l'intero set di protocolli di comunicazione dello standard IEC 61850 all'impianto elettrico.

Riferimenti

1. Anoshin A.O., Golovin A.V. Norma IEC 61850. Protocollo GOOSE // Novità di Ingegneria Elettrica. 2012. N. 6 (78).

2. MMS. Presentazione del prof. Dott. H. Kirrmann, Centro di ricerca ABB, Baden, Svizzera.

3. Anoshin A.O., Golovin A.V. Norma IEC 61850. Modello di informazione del dispositivo // Novità di ingegneria elettrica. 2012. N. 5 (77).

).

Alexey Olegovich Anoshin e Alexander Valeryevich Golovin, membri del gruppo di lavoro 10 dell'IEC del comitato tecnico 57 "Gestione dei sistemi di energia elettrica e tecnologie correlate per lo scambio di informazioni", che sviluppa lo standard, stanno prendendo in considerazione oggi il protocollo di trasferimento dati server-client - MMS.

NORMA CEI EN 61850

Protocollo MMS

Nella pubblicazione abbiamo esaminato uno dei protocolli di comunicazione più importanti e discussi descritti dallo standard IEC 61850: il protocollo GOOSE, progettato per trasferire principalmente segnali discreti tra dispositivi di protezione relè e automazione (RPA) in formato digitale. Oltre a GOOSE, lo standard descrive:

- MMS (Manufacturing Message SPECIFIC) - protocollo di trasferimento dati che utilizza la tecnologia client-server;

- SV (IEC 61850-9-2) è un protocollo per la trasmissione di valori di corrente e tensione istantanei dai trasformatori di misura.

A rigor di termini, lo standard IEC 61850 non descrive il protocollo MMS. La norma IEC 61850-8-1 specifica solo l'assegnazione dei servizi dati.

SERVIZI DI TRASFERIMENTO DATI ASTRATTI

Una delle idee principali alla base della norma IEC 61850 è la sua persistenza nel tempo. I capitoli dello standard descrivono coerentemente dapprima le questioni concettuali della trasmissione dei dati all'interno e tra gli impianti elettrici, quindi la cosiddetta "interfaccia di comunicazione astratta" e solo nella fase finale - l'assegnazione di modelli astratti ai protocolli di trasmissione dei dati.

Pertanto, le questioni concettuali e i modelli astratti risultano indipendenti dalle tecnologie di trasmissione dei dati utilizzate (canali via cavo, ottici o radio), pertanto non richiederanno revisioni a causa dei progressi nel campo delle tecnologie di trasmissione dei dati.

L'interfaccia di comunicazione astratta nella norma IEC 61850-7-2 comprende sia i modelli di dispositivo (ovvero standardizza i concetti di "dispositivo logico", "nodo logico", "blocco di controllo", ecc.) sia una descrizione dei servizi di trasferimento dati.

Oltre al servizio GOOSE, il Capitolo 7-2 descrive più di 60 servizi che standardizzano:

- la procedura per stabilire la comunicazione tra il client e il server (Associate, Abort, Release);

- procedura di lettura del modello informativo (Get-ServerDirectory, GetLogicalDeviceDirectory, GetLogi-cal-NodeDirectory);

- procedura per la lettura dei valori delle variabili (GetAll-DataValues, GetDataValues, ecc.);

- trasferimento di valori variabili sotto forma di report (Report) e altri.

Il trasferimento dei dati nei servizi elencati viene effettuato utilizzando la tecnologia client-server. Ad esempio, in questo caso, il dispositivo RPA può fungere da server e il sistema SCADA può fungere da client.

I servizi di lettura consentono al client di leggere il modello informativo completo dal dispositivo, ovvero di ricreare un albero da dispositivi logici, nodi logici, elementi di dati e attributi. In questo caso, il cliente riceverà una descrizione semantica completa dei dati e della loro struttura. I servizi per la lettura dei valori delle variabili consentono di leggere i valori effettivi degli attributi dei dati, ad esempio utilizzando il metodo del polling periodico. Il servizio di reportistica consente di configurare l'invio di determinati dati al verificarsi di determinate condizioni. Una variazione di tale condizione potrebbe essere un cambiamento di un tipo o di un altro, associato a uno o più elementi del set di dati.

Per implementare i modelli astratti di trasferimento dati descritti, lo standard IEC 61850 assegna modelli astratti a un protocollo specifico. Per i servizi in esame tale protocollo è l'MMS, descritto dallo standard ISO/IEC 9506.

STORIA DEGLI MMS

Nel 1980, il protocollo MMS (Manufacturing Message Specifiche) è stato sviluppato per automatizzare la produzione automobilistica da parte della General Motors. Tuttavia, il protocollo si è diffuso solo dopo essere stato rivisto in modo significativo da Boeing e ha iniziato ad essere utilizzato attivamente nei settori automobilistico e aerospaziale dai produttori di controllori logici programmabili (Siemens, Schneider Electric, Daimler, ABB).

Nel 1990, l'MMS è stato standardizzato come ISO/IEC 9506. Oggi esiste una seconda edizione di questo standard, pubblicata nel 2003. I compiti risolti durante lo sviluppo del protocollo MMS erano generalmente simili a quelli risolti dallo standard IEC 61850:

- Fornire una procedura standard per il trasferimento di dati da controller di vario tipo, indipendentemente dal produttore.

- Lettura e scrittura di dati utilizzando messaggi standard.

COMPITI MMS

L'MMS definisce:

- un insieme di oggetti standard per eseguire operazioni sugli stessi che devono esistere nel dispositivo (ad esempio lettura e scrittura di variabili, segnalazione di eventi, ecc.);

- un insieme di messaggi standard scambiati tra il client e il server per le operazioni di controllo;

- un insieme di regole per codificare questi messaggi (come valori e parametri vengono assegnati a bit e byte in transito);

- un insieme di protocolli (regole di scambio di messaggi tra dispositivi).

Pertanto, MMS non definisce i servizi applicativi, che sono definiti dallo standard IEC 61850. Inoltre, il protocollo MMS stesso non è un protocollo di comunicazione, definisce solo i messaggi da inviare su una particolare rete. MMS utilizza lo stack TCP/IP come protocollo di comunicazione. La struttura generale dell'applicazione del protocollo MMS per l'implementazione dei servizi di trasferimento dati secondo IEC 61850 è mostrata in fig. 1.

Riso. 1. Schema del trasferimento dati tramite protocollo MMS

Come accennato in precedenza, il sistema scelto, a prima vista piuttosto complesso, consente in definitiva, da un lato, di garantire l'immutabilità dei modelli astratti (e, di conseguenza, l'immutabilità della norma e dei suoi requisiti), e dall'altro, utilizzare le moderne tecnologie di comunicazione basate sul protocollo IP. Va tuttavia notato che, a causa dell’elevato numero di assegnazioni, il protocollo MMS è relativamente lento, per cui il suo utilizzo per applicazioni in tempo reale non è pratico.

ESECUZIONE DELLA RACCOLTA DATI APPLICATI

Lo scopo principale del protocollo MMS è l'implementazione delle funzioni APCS, ovvero la raccolta di dati di telesegnalazione e telemetria, nonché la trasmissione di comandi di telecontrollo.

Ai fini della raccolta delle informazioni, il protocollo MMS fornisce due funzionalità principali:

- raccogliere dati utilizzando il polling periodico del/i server da parte del client;

- trasmissione di dati al client da parte del server sotto forma di report (sporadicamente).

Entrambi questi metodi sono richiesti durante la regolazione e il funzionamento del sistema di controllo del processo automatizzato. Per determinare le aree della loro applicazione, diamo uno sguardo più da vicino ai meccanismi di funzionamento di ciascuno (Fig. 2).

Riso. 2. Meccanismo di trasferimento dati client-server

Raccolta dei dati interrogando periodicamente il server da parte del client

Nella prima fase viene stabilita una connessione tra i dispositivi “client” e “server” (servizio di associazione). La connessione viene avviata dal client, indirizzando il server tramite il suo indirizzo IP.

Nella fase successiva il client richiede determinati dati al server e riceve da questo una risposta con i dati richiesti. Ad esempio, dopo aver stabilito una connessione, un client può interrogare il server per il suo modello di informazioni utilizzando i servizi GetServerDirectory, GetLogicalDeviceDirectory, GetLogicalNodeDirectory. In questo caso le richieste verranno effettuate in sequenza:

- dopo una richiesta GetServerDirectory, il server restituirà un elenco di dispositivi logici disponibili;

- dopo una richiesta GetLogicalDeviceDirectory separata per ciascun dispositivo logico, il server restituirà un elenco di nodi logici in ciascuno dei dispositivi logici;

- una query GetLogicalNodeDirectory per ogni singolo nodo logico restituirà i suoi oggetti e attributi di dati.

Di conseguenza, il client considera e ricrea il modello informativo completo del dispositivo server. In questo caso i valori effettivi degli attributi non verranno ancora letti, ovvero l'"albero" letto conterrà solo i nomi dei dispositivi logici, dei nodi logici, degli oggetti dati e degli attributi, ma senza i loro valori.

In una terza fase è possibile leggere i valori effettivi di tutti gli attributi dei dati. In questo caso è possibile leggere tutti gli attributi utilizzando il servizio GetAllDataValues oppure solo singoli attributi utilizzando il servizio GetDataValues.

Al termine della terza fase, il client ricreerà completamente il modello informativo del server con tutti i valori degli attributi dei dati.

È opportuno notare che questa procedura prevede lo scambio di quantità di informazioni abbastanza significative con un numero elevato di richieste e risposte, a seconda del numero di dispositivi logici, di nodi logici e del numero di oggetti dati implementati dal server. Ciò comporta anche un carico piuttosto elevato sull'hardware del dispositivo. Queste fasi possono essere eseguite nella fase di realizzazione di un sistema SCADA, in modo che il cliente, dopo aver letto il modello informativo, possa accedere ai dati sul server. Tuttavia, durante l'ulteriore funzionamento del sistema, non è richiesta la lettura regolare del modello informativo. Così come è inopportuno leggere costantemente i valori degli attributi con il metodo dell'interrogazione regolare. In alternativa è possibile utilizzare il servizio Report.

Trasferimento dei dati al client tramite il server sotto forma di report

La norma IEC 61850 definisce due tipi di report: bufferizzati e non bufferizzati.

La loro principale differenza è che quando si utilizza il primo, le informazioni generate verranno consegnate al client anche se nel momento in cui il server è pronto per emettere un report, non esiste alcuna connessione tra esso e il client (ad esempio, la comunicazione corrispondente il canale era interrotto). Tutte le informazioni generate vengono accumulate nella memoria del dispositivo e il loro trasferimento verrà eseguito non appena verrà ripristinata la connessione tra i due dispositivi. L'unica limitazione è la quantità di memoria del server allocata per l'archiviazione dei report.

Se esiste una connessione tra il client e il server, sia quando si utilizza un report bufferizzato che quando si utilizza un report non bufferizzato, il trasferimento dei dati all'indirizzo del client può essere immediato al verificarsi di determinati eventi nel sistema.

La seconda cosa da notare è che quando si tratta di report, non si intende controllare tutti gli oggetti e gli attributi dei dati del modello informativo del server, ma solo quelli che ci interessano, combinati nei cosiddetti “set di dati”.

Il terzo punto importante: è possibile configurare il server non solo per trasferire l'intero set di dati controllato, ma anche per trasferire solo quegli oggetti/attributi di dati con i quali si verificano eventi di un certo tipo entro un intervallo di tempo definito dall'utente.

Per fare ciò, nella struttura del blocco di controllo per la trasmissione dei report tamponati/non tamponati, è possibile specificare le categorie di eventi il cui verificarsi deve essere controllato e, in base ai quali, solo quei dati gli oggetti/attributi interessati da questi eventi verranno inclusi nel report. Sono previste le seguenti categorie di eventi:

- modifica dei dati (dchg). Quando questa opzione è specificata, nel report verranno inclusi solo gli attributi di dati i cui valori sono cambiati o solo gli oggetti di dati i cui valori di attributo sono cambiati;

- cambiamento degli attributi di qualità (qchg). Quando questa opzione è impostata, nel report verranno inclusi solo gli attributi di qualità i cui valori sono cambiati o solo gli oggetti dati i cui attributi di qualità sono cambiati;

- aggiornamento dei dati (dupd). Quando questa opzione è impostata, nel report verranno inclusi solo gli attributi o gli oggetti dati i cui valori sono stati aggiornati. Un aggiornamento significa, ad esempio, il calcolo periodico di una o un'altra componente armonica e la registrazione del suo nuovo valore nel corrispondente attributo dei dati. Tuttavia, anche se il valore calcolato non è cambiato nel nuovo periodo, l'oggetto dati o l'attributo dati corrispondente viene incluso nel report.

Come accennato in precedenza, puoi anche impostare il report per riportare l'intero set di dati monitorato. Tale trasferimento può essere effettuato sia su iniziativa del server (condizione di integrità), sia su iniziativa del client (interrogazione generale). Se la generazione dei dati in base alla condizione di integrità è abilitata, l'utente deve anche specificare il periodo di generazione dei dati da parte del server. Se la generazione dei dati tramite la condizione di interrogazione generale è abilitata, il server genererà un report con tutti gli elementi del set di dati alla ricezione del comando corrispondente dal client.

ANALISI COMPARATIVA DELLA RACCOLTA DATI TRAMITE INDAGINI PERIODICHE E SOTTO FORMA DI REPORT

Il meccanismo di reporting presenta importanti vantaggi rispetto al metodo del polling periodico:

Tuttavia, è importante notare che tutti i vantaggi derivanti dall'utilizzo di report bufferizzati e non bufferizzati possono essere apprezzati solo se configurati correttamente, il che a sua volta richiede qualifiche sufficientemente elevate e una vasta esperienza di progettazione da parte del personale che esegue la configurazione dell'apparecchiatura.

ALTRI SERVIZI

Oltre ai servizi descritti, il protocollo MMS supporta anche modelli di controllo delle apparecchiature, la generazione e la trasmissione di registri di eventi e il trasferimento di file, che consente di trasferire, ad esempio, file di oscillogrammi di emergenza. Questi servizi richiedono una considerazione separata.

CONCLUSIONI

Il protocollo MMS è uno dei protocolli ai quali possono essere assegnati i servizi astratti descritti nella norma IEC 61850-7-2. Allo stesso tempo, l’emergere di nuovi protocolli non influenzerà i modelli descritti dallo standard, garantendo che lo standard rimanga invariato nel tempo.

Il capitolo IEC 61850-8-1 viene utilizzato per assegnare modelli e servizi al protocollo MMS.

Il protocollo MMS fornisce vari meccanismi per la lettura dei dati dai dispositivi, inclusa la lettura dei dati su richiesta e la trasmissione dei dati sotto forma di report dal server al client. A seconda del compito da risolvere, è necessario scegliere il giusto meccanismo di trasmissione dei dati ed eseguire le impostazioni appropriate, che consentiranno di applicare efficacemente l'intero set di protocolli di comunicazione dello standard IEC 61850 all'impianto elettrico.

LETTERATURA

- Anoshin A.O., Golovin A.V. IEC 61850. Protocollo GOOSE // .

- MMS. Presentazione del prof. Dott. H. Kirrmann, Centro di ricerca ABB, Baden, Svizzera.

- Anoshin A.O., Golovin A.V. IEC 61850. Modello di informazioni sul dispositivo // .

- In contatto con 0

- Google+ 0

- OK 0

- Facebook 0